¡Hola!

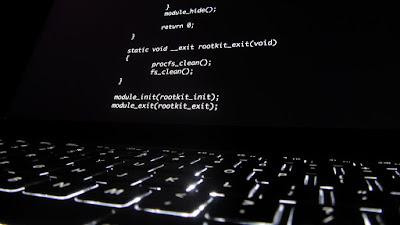

Hoy voy a hablaros de los rootkits.

¿Qué son?

Son un tipo de malware que permite el acceso con privilegios a una máquina. Se mantiene oculto al control de los administradores ya que corrompe el funcionamiento normal del sistema operativo.

El nombre Rootkit viene por:

- Root: Que significa raíz y que es el nombre de la cuenta con privilegios en sistemas Unix.

- Kit: Que sería un conjunto de herramientas, que serían las implementadas por este malware.

Pueden afectar a sistemas Windows, Linux, etc.

¿Qué hacen?

Para ser infectado, el atacante tiene que tener acceso al nivel raíz de la computadora, que puede hacerse aprovechándose de alguna vulnerabilidad conocida del sistema operativo, obteniendo la contraseña ya sea por algún tipo de crackeo o ingeniería social.

Una vez obtenido el acceso, los siguientes accesos serán ocultos, teniendo el acceso en modo root al sistema.

Los rootkits pueden ser utilizados como puerta trasera, que sirve para mantener el acceso una vez se ha infectado, pueden obtener información del usuario, etc.

También pueden ser usados para realizar ataques DoS de forma remota, si tienes varios equipos controlados, por ejemplo, sería una botnet.

¿Qué tipos hay?

Hay dos tipos de rootkit, los integrados en el núcleo, que añaden o modifican código en el núcleo para ocultar la puerta trasera y los que funcionan a nivel de aplicación, que reemplazan archivos ejecutables originales con versiones crackeadas que contengan el troyano.

Ejemplos

No todos están destinados a robar datos aunque sí que van con mala fe, como el rootkit de Sony, que su finalidad era evitar reproducir copias ilegales.

No todos están destinados a robar datos aunque sí que van con mala fe, como el rootkit de Sony, que su finalidad era evitar reproducir copias ilegales.Al final, el rootkit consumía muchos recursos en el sistema que estaba instalado, espiaba cada dos segundos todos los programas que estuvieras ejecutando y si lo conseguías desinstalar, te podía dejar el lector de CD no funcionase, incluso usando una herramienta que facilitó Sony en su momento, después de admitir su uso.

Otro ejemplo de rootkit es zeroaccess: Es un rootkit en modo núcleo que funciona en Windows de 32 y de 64 bits. Reemplaza archivos críticos del sistema operativo para hacerse invisible tanto al sistema como a los antivirus. Uno se puede infectar desde archivos bajados de Internet por ejemplo keygens, que en realidad tienen el rootkit camuflado.

::Fuentes::

Wikipedia

microsiervos

Infospyware

No hay comentarios:

Publicar un comentario